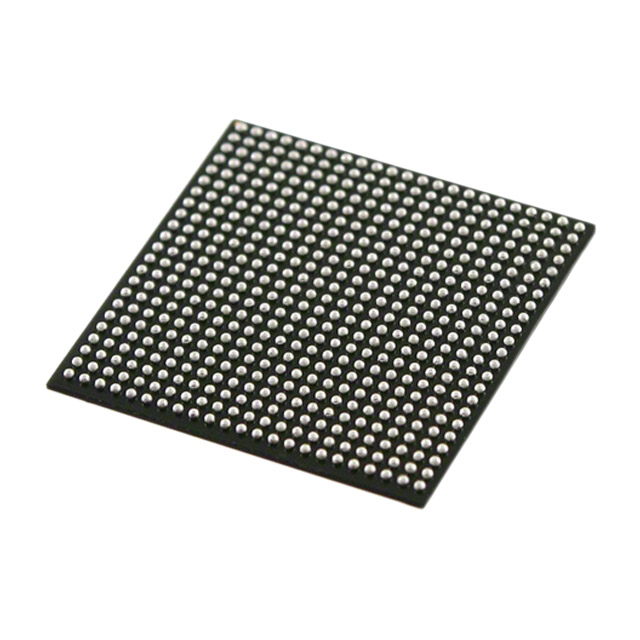

Elektroničke komponente XCVU13P-2FLGA2577I IC čipovi integrirani krugovi IC FPGA 448 I/O 2577FCBGA

Atributi proizvoda

| TIP | OPIS |

| Kategorija | Integrirani krugovi (IC) |

| Proizv | AMD Xilinx |

| Niz | Virtex® UltraScale+™ |

| Paket | Ladica |

| Standardni paket | 1 |

| Status proizvoda | Aktivan |

| Broj LAB-ova/CLB-ova | 216000 |

| Broj logičkih elemenata/ćelija | 3780000 |

| Ukupni RAM bitovi | 514867200 |

| Broj I/O | 448 |

| Napon – opskrba | 0,825 V ~ 0,876 V |

| Vrsta montaže | Površinska montaža |

| Radna temperatura | -40°C ~ 100°C (TJ) |

| Paket / Kutija | 2577-BBGA, FCBGA |

| Paket uređaja dobavljača | 2577-FCBGA (52,5×52,5) |

| Osnovni broj proizvoda | XCVU13 |

Sigurnosni uređaji nastavljaju se razvijati

Sljedeća generacija implementacija mrežne sigurnosti nastavlja se razvijati i prolazi kroz arhitektonski pomak od sigurnosnih kopija do inline implementacija.S početkom postavljanja 5G mreže i eksponencijalnim povećanjem broja povezanih uređaja, postoji hitna potreba da organizacije preispitaju i modificiraju arhitekturu koja se koristi za sigurnosne implementacije.Zahtjevi za 5G propusnost i kašnjenje transformiraju pristupne mreže, dok u isto vrijeme zahtijevaju dodatnu sigurnost.Ova evolucija pokreće sljedeće promjene u mrežnoj sigurnosti.

1. viši L2 (MACSec) i L3 sigurnosni protok.

2. potreba za analizom temeljenom na politici na rubnoj/pristupnoj strani

3. sigurnost temeljena na aplikaciji koja zahtijeva veću propusnost i povezanost.

4. korištenje umjetne inteligencije i strojnog učenja za prediktivnu analitiku i identifikaciju zlonamjernog softvera

5. implementacija novih kriptografskih algoritama koji pokreću razvoj postkvantne kriptografije (QPC).

Uz gore navedene zahtjeve, sve se više usvajaju mrežne tehnologije kao što su SD-WAN i 5G-UPF, što zahtijeva implementaciju mrežnog rezanja, više VPN kanala i dublju klasifikaciju paketa.U trenutnoj generaciji mrežnih sigurnosnih implementacija, većinom sigurnosti aplikacija upravlja se pomoću softvera koji radi na CPU-u.Iako su se performanse CPU-a povećale u smislu broja jezgri i procesorske snage, sve veći zahtjevi za propusnost još uvijek se ne mogu riješiti čistom softverskom implementacijom.

Zahtjevi za sigurnost aplikacija koji se temelje na pravilima stalno se mijenjaju, tako da većina dostupnih gotovi rješenja može podnijeti samo fiksni skup prometnih zaglavlja i protokola za šifriranje.Zbog ovih ograničenja softvera i fiksnih implementacija temeljenih na ASIC-u, programabilni i fleksibilni hardver pruža savršeno rješenje za implementaciju sigurnosti aplikacija temeljene na politici i rješava izazove latencije drugih programabilnih NPU-temeljenih arhitektura.

Fleksibilni SoC ima potpuno ojačano mrežno sučelje, kriptografski IP i programibilnu logiku i memoriju za implementaciju milijuna pravila pravila kroz obradu aplikacija s praćenjem stanja kao što su TLS i tražilice regularnih izraza.

Adaptivni uređaji su idealan izbor

Korištenje Xilinx uređaja u sigurnosnim uređajima sljedeće generacije ne rješava samo probleme s propusnošću i kašnjenjem, već druge prednosti uključuju omogućavanje novih tehnologija kao što su modeli strojnog učenja, Secure Access Service Edge (SASE) i postkvantna enkripcija.

Xilinx uređaji pružaju idealnu platformu za hardversko ubrzanje za ove tehnologije, budući da se zahtjevi performansi ne mogu ispuniti samo softverskim implementacijama.Xilinx kontinuirano razvija i nadograđuje IP, alate, softver i referentne dizajne za postojeća i sljedeću generaciju mrežnih sigurnosnih rješenja.

Osim toga, Xilinx uređaji nude vodeću arhitekturu memorije s mekim IP-om za klasifikaciju protoka, što ih čini najboljim izborom za mrežnu sigurnost i aplikacije vatrozida.

Korištenje FPGA kao prometnih procesora za sigurnost mreže

Promet prema sigurnosnim uređajima i od njih (vatrozidi) šifriran je na više razina, a L2 enkripcija/dešifriranje (MACSec) obrađuje se na mrežnim čvorovima sloja veze (L2) (sklopke i usmjerivači).Obrada izvan L2 (MAC sloj) obično uključuje dublje parsiranje, dešifriranje L3 tunela (IPSec) i šifrirani SSL promet s TCP/UDP prometom.Obrada paketa uključuje raščlanjivanje i klasifikaciju dolaznih paketa i obradu velikih količina prometa (1-20M) uz visoku propusnost (25-400Gb/s).

Zbog velikog broja potrebnih računalnih resursa (jezgri), NPU-ovi se mogu koristiti za relativno bržu obradu paketa, ali mala latencija, skalabilna obrada prometa visokih performansi nije moguća jer se promet obrađuje pomoću MIPS/RISC jezgri i raspoređivanja takvih jezgri na temelju njihove dostupnosti je teško.Korištenje sigurnosnih uređaja temeljenih na FPGA može učinkovito eliminirati ova ograničenja arhitektura temeljenih na CPU i NPU.

.png)